el segurata nos representa a la mayoría pic.twitter.com/pPEuy8cw4p

— k (@KilianGarcia_) July 24, 2024

Ver post completo: A Anuel no hace falta sabotearle. Se sabotea él solito.

el segurata nos representa a la mayoría pic.twitter.com/pPEuy8cw4p

— k (@KilianGarcia_) July 24, 2024

Ver post completo: A Anuel no hace falta sabotearle. Se sabotea él solito.

Se acercó un hombre de 33 años con un gran tatuaje que también se encaró con Juan, preguntándole por qué grababa a su novia y dirigiéndole insultos de diversa índole hasta que le propinó un puñetazo a la víctima, que cayó al suelo, ya “inconsciente”. La familia avanza que interpondrán denuncia e insiste en que, tal y como queda registrado en la videollamada, no se produce “ningún forcejeo ni pelea” y que la propia víctima se disculpa y trata de aclararles lo que estaba ocurriendo antes de que el agresor interviniese. @20minutos

Ver post completo: El agresor del concierto de Karol G era el novio de una de las chicas que increpó a la víctima.

Está Independence day y está Lopera salvando el Betis en esta película biópica. @sevago

Ver post completo: Cuando Lopera “salvó” al Betis usando sus avanzadas técnicas de negociación.

Un hombre ayuda a un cisne que se había quedado atrapado en una valla, y el cisne decide que nunca más se separará de él.https://t.co/HM0tuDVUrD pic.twitter.com/8dZn48yfos

— EstaPasando (@EstaPasandoEsto) July 24, 2024

Ver post completo: Rescata a un cisne atascado y ya no se lo despega ni con agua hirviendo.

En la ignorancia está la felicidad.https://t.co/4Z6uHHXlM7 pic.twitter.com/3gooVVIKFO

— EstaPasando (@EstaPasandoEsto) July 24, 2024

Ver post completo: No entender la letra de la canción puede ser una ventaja.

Ebnviado por @EIEspartano

Ver post completo: “Un alemán con sobrepeso que ingresó en el ISIS dice que le han usado como esclavo sеxual”.

La Comunidad Valenciana quiere aumentar el control sobre los pisos turísticos pero sin ahogar esta actividad económica. Frente a las posiciones más duras como la del Ayuntamiento de València -que aprobó por unanimidad una moratoria de dos años-, el gobierno de Carlos Mazón última un decreto sobre las viviendas de uso turístico que se quiere aprobar, si no hay sorpresas, la próxima semana. @lavanguardia

Ver post completo: La Comunidad Valenciana prohíbe los cajetines con llaves para los pisos turísticos.

La Audiencia Provincial de Alicante ha dejado en libertad bajo fianza al acusado de matar a golpes con un bate de béisbol a un hombre en la localidad alicantina de Gata de Gorgos, el pasado 22 de junio. El detenido, Mohamed H., ciudadano marroquí de 39 años, apenas ha pasado un mes en la prisión de Fontcalent tras ser arrestado como presunto autor material de la muerte de David Lledó en plena calle. @20minutos

Un mes ha durado en la cárcel el único marroquí que se encontraba en prisión por el asesinato de David en Gata de Gorgos.

¿Alguien nos explicará por qué? pic.twitter.com/D8RyPXtRPs

— Pablo González Gasca (@PabloGzlGasca) July 24, 2024

🔴 URGENTE | Un abogado ESTALLA contra la justicia tras dejar en libertad al asesino marroquí de David en Gata de Gorgos: “No le veo explicación".

"No entiendo la actitud de este juzgado, son personas conflictivas con antecedentes penales".

👉 https://t.co/W6T3wsq4tl pic.twitter.com/o7VuIMU8DO

— Unai Cano (@unaicano10) July 26, 2024

Gata de Gorgos. pic.twitter.com/TySdZmp6Zy

— Iker Jiménez (@navedelmisterio) June 25, 2024

Recordemos esto, because of reasons…

Enviado por Gnoma.

Ver post completo: El marroquí acusado de cargarse a un hombre con un bate de béisbol sale en libertad con cargos, porque la víctima murió por un infarto mientras era agredido.

Fino, mientras daban la turra mítica en los periódicos los de izquierdas y se desvivían por que Milei era “malo” y debía gobernar la izquierda a toda costa, en el otro lado del charco el gobierno que querían que ganara hace estas cosas. @ThePoor_Bunny

Una misteriosa muerte fue descubierta el jueves por la tarde, cuando cerca de las 17 horas un llamado alertó a las autoridades sobre la presencia de un cuerpo sin vida que flotaba en la piscina de una de las casas deLas Candelas, un barrio privado ubicado en Luján de Cuyo, en Mendoza. @infobae

Ver post completo: Hallan muеrto en su bañera a un empresario argentino que dijo en twitter que NO se iba a suіcіdar.

Read more of this story at Slashdot.

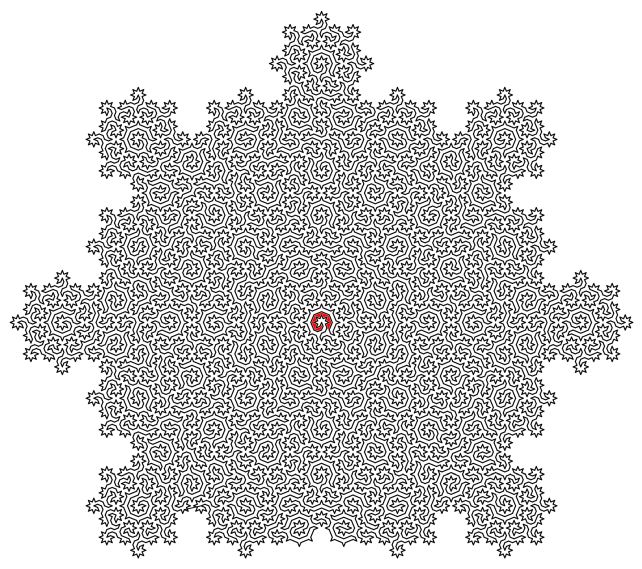

¿Eres capaz de encontrar la salida al laberinto?

En su trabajo Ciclos hamiltonianos en teselaciones de Ammann-Beenker unos físicos y matemáticos de la Universidad de Bristol han encontrado algo que puede usarse como base para crear «el laberinto más difícil del mundo». Lo curioso es que la investigación no es puramente matemática, sino que procede de la física.

El descubrimiento es una variante de las estructuras irregulares conocidas como cuasicristales, con patrones que no se repiten y ciclos hamiltonianos, que son caminos que visitan cada punto de la superficie del cuasicristal una sola vez, como el famoso problema del caballo en un tablero de ajedrez. Solapando varios de estos patrones en una teselación se pueden crear laberintos cada vez más grandes pero también más complejos.

Además de crear unos curiosos laberintos que visualmente ya son sumamente difíciles de resolver el descubrimiento tiene ciertas aplicaciones prácticas en campos industriales como son la absorción de moléculas, la captura y almacenamiento de carbono y la catálisis de reacciones químicas. Sería divertido que los laberintos acabaran sacándonos de problemas como las emisiones de CO2 y la eficiencia en la producción de fertilizantes, entre otras cosas.

(Vía Science Alert.)

La entrada Existen 4 tipos de sueño: ¿conoces tu patrón? se publicó primero en Rincón de la Psicología por Jennifer Delgado.

Dormir es esencial. Pero también es importante hacerlo bien. Durante el sueño no solo descansamos, sino que nuestro cuerpo también se regenera. El cerebro, en especial, se deshace de las sustancias de desecho del metabolismo diurno mientras memoriza las experiencias del día y les resta impacto emocional para que podamos despertarnos con la mente despejada.

Comprender nuestros patrones de sueño es fundamental para descansar adecuadamente. Ahora, investigadores de la Universidad Estatal de Pensilvania notaron la existencia de cuatro tipos de sueño que están presentes en la inmensa mayoría de las personas.

Los investigadores dieron seguimiento a más de 3.600 adultos durante 10 años para analizar sus patrones de sueño, no solo cuánto dormían sino también la calidad del descanso y su estado de alerta durante el día. Así pudieron clasificar el sueño en:

Más de la mitad de las personas analizadas presentaron tipos de sueño subóptimos, lo que significa que no descansaban adecuadamente. Además, a lo largo del periodo de estudio, la mayoría mostró el mismo patrón, lo que indica que cuando determinados hábitos de sueño se instauran y comienzan a formar parte de nuestro estilo de vida, es difícil cambiarlos y es posible que los arrastremos durante años, con las consecuencias que ello acarrea.

Los investigadores descubrieron que las personas que sufrían insomnio tenían más probabilidades de desarrollar problemas de salud como la diabetes, enfermedades cardiovasculares y depresión, lo cual no es extraño ya que la falta de sueño y descanso acaba pasándole factura a nuestro cerebro.

Aunque casi todo el mundo sabe que el insomnio puede causar problemas de salud a largo plazo, el estudio también señaló que las personas que solían dormir la siesta también tenían más probabilidades de desarrollar esas afecciones, aunque menos que quienes sufrían insomnio.

¿Cómo es posible? Lo cierto es que tomar varias siestas o dormir mucho durante el día podría estar enmascarando una dificultad para dormir. Esas siestas podrían ser una señal de un problema subyacente, como no dormir lo suficiente o tener un sueño de mala calidad por la noche. Por ese motivo, si notas que últimamente necesitas tomar una siesta porque te sientes más cansado o con más sueño que antes, es probable que te esté ocurriendo algo que te impide descansar bien por las noches, por lo que deberías prestarle atención.

Asimismo, quienes “recuperan” horas de sueño los fines de semana o en sus días libres deberían replantearse sus hábitos de descanso ya que no es una rutina óptima. Quedarnos despiertos hasta tarde para trabajar o por obligaciones familiares es habitual, pero luego simplemente no podemos “ponernos al día” con el sueño. Los patrones de sueño irregular también terminan pasando factura a nuestra salud porque alteran nuestro ritmo circadiano y el equilibrio metabólico.

Por consiguiente, lo ideal es poder dormir alrededor de ocho horas cada noche. Deberíamos acostarnos y levantarnos todos los días aproximadamente a la misma hora, para que nuestro cerebro pueda regenerarse y ayudar a nuestro cuerpo a seguir una rutina estable.

Para lograr ese sueño profundo y reparador, podemos instaurar una rutina de relajación antes de acostarnos que nos ayude a desconectar: podemos darnos un baño caliente, leer, meditar o escuchar música relajante. Y también deberíamos evitar trabajar o estudiar hasta la hora de acostarnos, así como ver televisión o usar el móvil en la cama. Dicho esto, ¡dulces sueños a todos!

Fuente:

Lee, S. et. Al. (2024) 10-year Stability of an Insomnia Sleeper Phenotype and Its Association with Chronic Conditions. Psychosomatic Medicine: 10.1097.

La entrada Existen 4 tipos de sueño: ¿conoces tu patrón? se publicó primero en Rincón de la Psicología por Jennifer Delgado.

Esta es una de las mejores frases que he escuchado en mi vida. La pronunció el lunes pasado don Luis Fernando Fernández, alcalde la mancomunidad de pueblos del Valle de Valderredible, en Cantabria en donde se está cociendo la creación de un centro de formación y producción audiovisual especializado en la España vacía. En efecto, Francia, además de ser una potencia industrial, sabe muy bien que el sector primario es el que soporta a los demás. Y cuando los agricultores franceses se enfadan, ya saben de antemano que tienen la batalla ganada.

Ojalá sucediese lo mismo aquí, en España, donde se está desmantelando la poca industria que nos queda y, además, se ha abandonado al sector primario, los agricultores y ganaderos. Alguien -suponemos muy bien quién es- ha decidido que España sea el Parque de Atracciones de Europa y, por lo tanto, nuestra única fuente de ingresos tiene que proceder del sector terciario, los servicios. En dos palabras, los turistas.

Me ha parecido buena forma de abordar el contenido de las tres jornadas a las que tuve el privilegio de asistir entre el 22 y el 24 de este mes de julio en el Palacio de la Magdalena, sede la Universidad Internacional Menéndez Pelayo, UIMP.

En esos tres intensos días expertos de primer nivel han explicado las tecnologías más avanzadas, las infraestructuras necesarias, nuevas vías de financiación y líneas de formación de altísimo nivel que son accesibles a cualquier profesional (el proyecto HAZ de RTVE o Platino Educa de Egeda). Hay que conocerlas. Y todo ello encaminado a presentar las oportunidades que las nuevas tecnologías digitales relacionadas con la producción audiovisual (postproducción, VFX, escritura de guiones, composición y arreglos musicales, etc…) ofrecen para la España vacía. Una veintena de alumnos salieron de allí con un buen conocimiento de las enormes posibilidades que ahora están al alcance de cualquier persona que posea alguna habilidad o talento especial para trabajar en remoto en la producción de la ingente cantidad de contenidos que recaman la múltiples pantallas y plataformas para llevar a nuestro cines o a nuestros hogares miles y miles de horas de ficción o documentales, bien en formato de series, TVmovies, largometrajes o dibujos animados.

Y, por mucho que les moleste al resto de los europeos, en España hay talento para exportar…

El curso fue dirigido por Luis Cueto, Vocal Asesor del Ministerio para la Transformación Digital y patrocinado por EGEDA y la Fundación Agro y Cultura, cuyo presidente, Rodolfo Montero de Palacio codirigió el curso.

Las diversas mesas, muy animadas por la participación de los alumnos, fueron estas:

10.00 h: Inauguración.

10.10 h: Presentación del Curso. Luis Cueto Álvarez de Sotomayor.

10.20 h: Charla magistral: Las nuevas tecnologías para industrializar la producción audiovisual. Oportunidades (1). Óscar Olarte, CEO de MR Factory.

12.00 h: Las nuevas tecnologías para industrializar la producción audiovisual. Oportunidades (2). Sistema de financiación del equipamiento avanzado. Rafael Laínez Peña, CEO de Azken Muga y Óscar Olarte.

15.30 h: Presentación del proyecto de centro de producción audiovisual de Polientes. Rodolfo Montero de Palacio, Lola Salvador, Productora y Guionista y Luis Fernando Fernández, Alcalde de Valderredible.

16.30 h: Mesa Redonda: Retos y propuestas para el desarrollo de células de teletrabajo en producción audiovisual en la España vacía. Óscar Olarte, Lola Salvador y Rodolfo Montero de Palacio. Moderación: Luis Cueto Álvarez de Sotomayor.

10.00 h: Presentación de la jornada. Luis Cueto Álvarez de Sotomayor.

10.15 h: Nuevas vías de financiación de la industria audiovisual y apoyo al empleo. Ignacio Liñán Gómez, Enisa, y Rafael Sánchez, Egeda.

12.00 h: Nuevas vías de financiación de la industria audiovisual. Jesús Prieto, Egeda.

13.00 h: «Otras vías» de financiación de la industria audiovisual (CESCE, COFIDES). Luis Cueto Álvarez de Sotomayor y Rafael Lambea Ortega, Egeda.

15.30 h: Principales retos de los Rodajes Virtuales. Teresa Azcona Alejandre, Clúster Audiovisual de Madrid.

16.30 h: Mesa redonda: Retos para el impuso de la industria audiovisual. Rodolfo Montero de Palacio, Juan Barquín Madrazo, Productor y distribuidor cinematográfico de «stand by me films», Teresa Azcona Alejandre y Henar León Barroso, Proyect Manager & Senior Researcher on PODIMO. Moderación: Luis Cueto Álvarez de Sotomayor.

10.00 h: Presentación de la jornada. Luis Cueto Álvarez de Sotomayor.

10.30 h: El proyecto HAZ de RTVE. Cursos aplicables al tema del encuentro. Mireia Pi, RTVE.

12.00 h: Platino Educa (educación de audiencias y alfabetización audiovisual). Carlos Antón Martínez, Egeda.

13.00 h: Centros privados en la vanguardia de la formación audiovisual en España. Paco Asensi, Planeta.

15.30 h: Mesa redonda: La formación y el empleo en el sector audiovisual: obligados a entenderse. Mireia Pi, Paco Asensi y Emilio Cabanes, Director de Proyectos TICs y Economía Digital (EOI). Moderación: Luis Cueto Álvarez de Sotomayor.

16.30 h: Alianzas y reciprocidades entre el Turismo y el Audiovisual. Víctor Lamadrid, Cantabria Film Commission, María Montero, Fundación Agro & Cultura de Cantabria, y Francisco Calatayud Aguiar, Director Ejecutivo Binarybox Studios. Moderación: Luis Cueto Álvarez de Sotomayor.

17.30 h: Clausura.

En próxima ediciones entrevistaremos a algunos de los ponentes, que aportaron posibilidades verdaderamente revolucionarias, como Teresa Azcona, nueva directora genera del Clúster de Madrid, Óscar Olarte, de Mr.Factory o Rodolfo Montero, presidente de la Fundación Agro y Cultura.

The post Cuando rugen los tractores, el palacio del Elíseo tiembla first appeared on Cine y Tele.

Ibáñez siempre decía que la muerte le pillaría trabajando y cumplió firmemente con su palabra. Mortadelo y Filemón. París 2024 es la última entrega que veremos de este cómico dúo, al menos de parte de su autor original. El cómic sobre las olimpiadas de París fue dibujado en los últimos meses de vida de Ibáñez y quedó incompleto. Los dibujos y las viñetas quedaron vacías y la editorial Bruguera ha decidido publicarlo respetando el trabajo del autor a modo de homenaje

etiquetas: mortadelo y filemón, ibáñez, tbo, olimpiada, parís

» noticia original (cadenaser.com)

El Congreso - La viñeta de Ferran Martín para diarioRed.

etiquetas: el congreso, ferran martín

» noticia original (www.diario.red)

Parece que a X no le gusta esta explicación gráfica. Pues la volveremos a subir las veces que hagan falta.

etiquetas: israel, palestina, genocidio, eeuu, ue

» noticia original (x.com)

Médicos y enfermeras afirman que el número de muertos supera los 92.000, describen lesiones espantosas y un pueblo enfermo y traumatizado. Decenas de médicos y enfermeros estadounidenses que trabajaron en Gaza han escrito a Joe Biden afirmando que el verdadero número de víctimas mortales del asalto israelí de meses de duración es mucho mayor de lo que se había informado anteriormente, y exigiendo que Estados Unidos retire su apoyo diplomático y militar a Israel hasta que se produzca un alto el fuego.

etiquetas: médicos, eeuu, voluntarios, gaza, exigen, embargo, armas, carta

» noticia original (www.theguardian.com)

UPN ha difundido una imagen alterada digitalmente sobre el txupinazo de fiestas de Gares, en la que se ha eliminado las referencias a Euskal Herria que había en la camiseta de un edil de la localidad, que gobierna EH Bildu con 7 de 11 concejales.

etiquetas: gares, puente la reina, manipulación, upn

» noticia original (www.naiz.eus)

Desastres como Chernóbil y Fukushima han puesto a gran parte de la opinión pública contra la energía nuclear, pero China quiere darle la vuelta a la situación con la primera central a prueba de fusión del núcleo. El HTR-PM ha demostrado su seguridad funcionando a pleno rendimiento.

etiquetas: china, fisión segura, bolas de grafito, energía nuclear

» noticia original (www.xataka.com)

A pocas horas de la ceremonia de inauguración de los Juegos Olímpicos de París 2024, el tráfico en las líneas de alta velocidad está cortado tras "actos de malevolencia", denunció el ministro Patrice Vergriete. La red ferroviaria francesa SNCF pidió "a todos los pasajeros que pospogan su viaje y no acudan a las estaciones".

etiquetas: sncf, francia, sabotajes, vías, tgv

» noticia original (www.rfi.fr)

José Andrés Calderón, el promotor de rezar el rosario en Ferraz difundió el bulo de que jugadores marroquís hicieron amenazas el día de la inauguración de los JJOO con el partido de futbol entre Argentina y Marruecos usando un vídeo de la final de la Copa África del año pasado.

etiquetas: bulos, josé andrés calderón, racismo

» noticia original (threadreaderapp.com)

En el momento en el que dejó de subirlos le bajaron los seguidores, pero se dio cuenta del riesgo. «Cuando dejé de mostrar a mi hijo, la gente me decía: 'No hables tanto y saca al niño'», afirma.

etiquetas: redes sociales, menores, privacidad

» noticia original (www.lavozdegalicia.es)